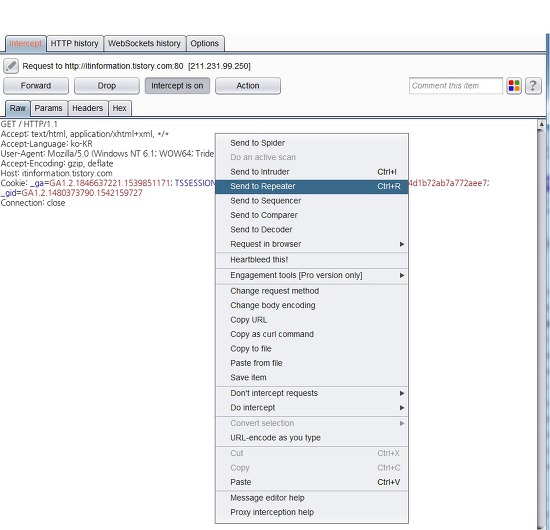

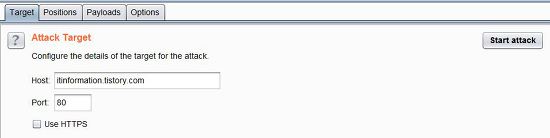

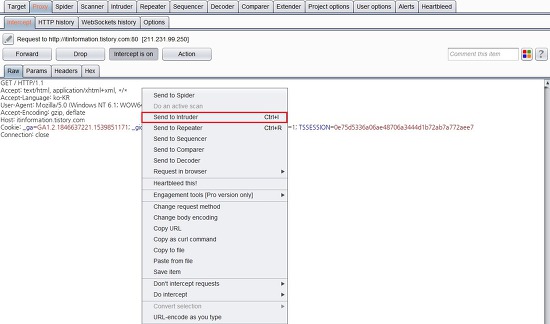

-Burp Sutie 사용법- Spider 버프스위트의 Spider는 웹 페이지의 데이터를 추출하는 크롤링 이라고 생각하면 된다. Spider를 사용할때는 꼭 검증된 테스트 페이지를 대상으로 테스트를 해야하고, 정상적인 웹페이지에서 테스트를 할경우 간혹 오작동을 시킬수 있는 일이 발생을 하기 때문에 꼭 이점 유의해야 한다. 취약점 테스트는 제 블로그 주소인 http://itinformation.tistory.com 으로 테스트 진행한다. - [Target] > [Site Map] 메뉴에서 Spider 기능을 사용하고 싶은 URL에 대해서 "Spider this host" 메뉴를 사용하여 보낸다 Spider 기능이 활성화 되면, Requests mada, Bytes Transferred, Request q..