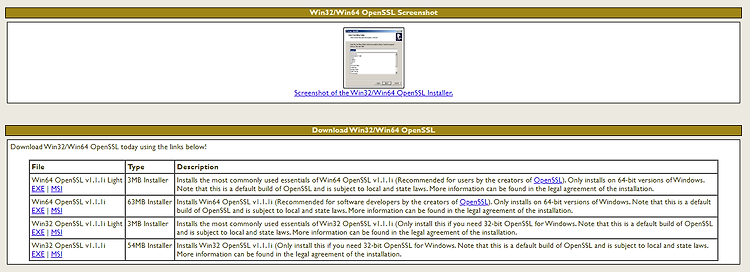

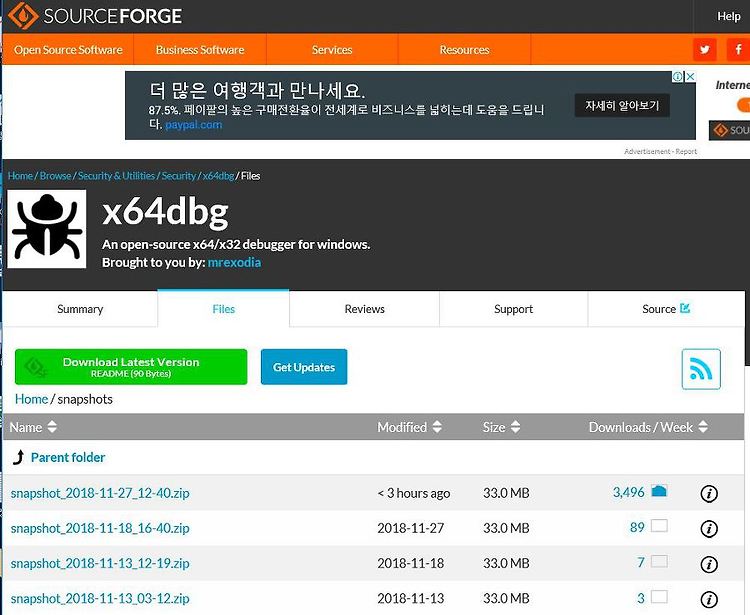

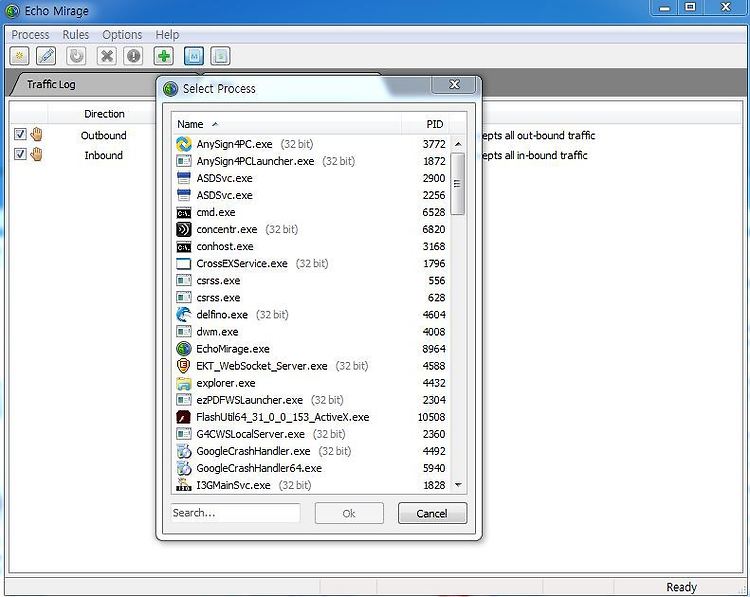

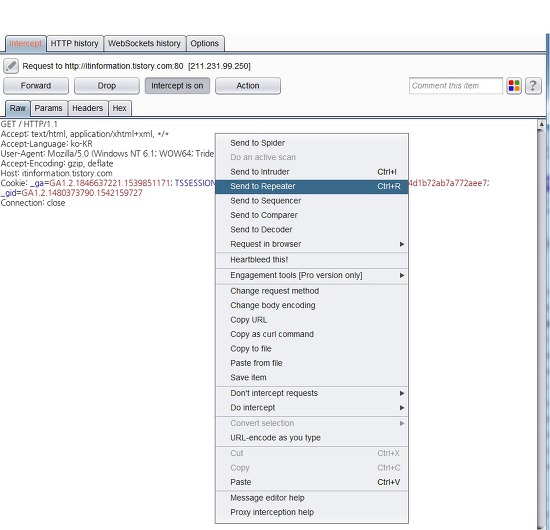

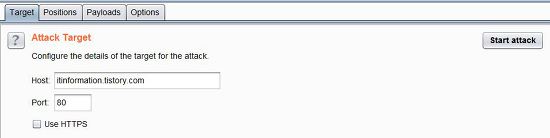

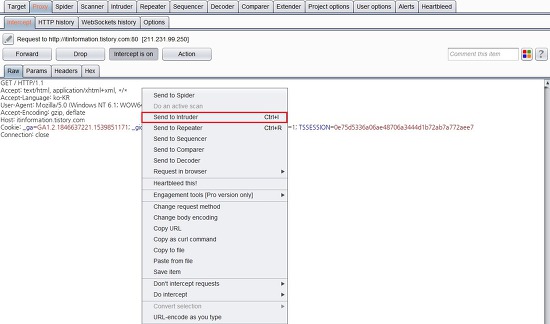

기존에는 모바일 취약점 진단 시 녹스 앱플래이어를 사용하게 되면 버프 실행 및 프록시 연결 후 http://burp에 접속해 인증서 다운 후 실행하면 되지만 안드로이드 버전 7.0 이상 버전에서 버프 인증서 오류가 발생하는 경우가 있습니다. 우선 인증서 설치 여부를 확인하기 위해서는 아래와 같이 설정 > 보안 > 신뢰할 수 있는 자격 증명을 클릭합니다. 인증서가 설치되었다면 PortSwigger는 인증서를 확인할 수 있으나 설치가 되어 있지 않아 인증서가 아무것도 존재하지 않는 것을 확인할 수 있습니다. 해당 인증서는 "사용자"가 아닌 "시스템"내에 존재해야합니다. 이게 없다면 인증서를 추가를 해줘야합니다. 간단하게 말하면 기존에 버프에서 인증서를 추출한 뒤, openssl을 이용해서 시스템폴더에 알맞은..